在数字化时代,Linux 系统以其卓越的稳定性、灵活性和开源生态,成为服务器、云计算及嵌入式领域的核心基石。高效的运维能力是保障业务连续性的关键。本文将深入探讨 Linux 运维的核心知识与实战技巧,融合原理与实践,助你构建坚固可靠的系统环境。

一、运维基石:系统初始化与基础管理

1. 系统安装与标准化:

分区策略: 采用 LVM 实现灵活扩容(如 `/boot` 500MB, `swap` 内存1.5-2倍,`/` 50-100GB,剩余空间留给 `/home` 或单独的数据卷)。关键建议: 为 `/var`(日志)、`/tmp` 单独分区,防止写满影响根分区。

最小化安装: 仅安装必需软件包 (`@minimal`),减少攻击面。

配置仓库: 设置稳定、可靠的 YUM/DNF (RHEL/CentOS/Fedora) 或 APT (Debian/Ubuntu) 源,启用 EPEL 等扩展源。

2. 用户与权限的精髓:

最小权限原则: 日常操作使用普通用户,`sudo` 授权特定命令。

`sudo` 高级配置 (`visudo`):

bash

允许组操作,禁止危险命令

%admin ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart nginx, /usr/bin/apt update

%admin ALL=(ALL) !/usr/bin/passwd root, !/usr/bin/visudo, !/bin/su -

用户审计: 配置 `auditd` 规则监控 `sudo` 使用、关键文件访问。

3. 网络配置与防火墙:

`netplan` (Ubuntu) / `nmcli` / `ifcfg` 文件: 掌握主流配置方式。

`firewalld` / `iptables` 实战:

bash

firewalld 允许 HTTP/HTTPS,限制 SSH 来源

firewall-cmd permanent add-service=http add-service=https

firewall-cmd permanent add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" service name="ssh" accept'

firewall-cmd reload

深入建议: 使用 `tcpdump` 或 `tshark` 进行网络包分析,精准定位问题。

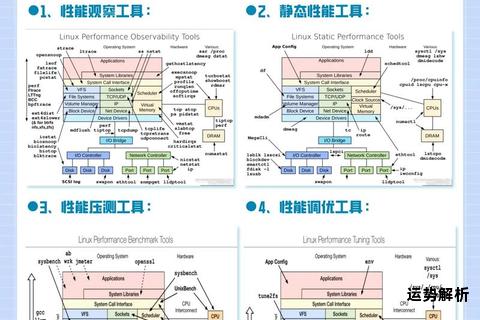

二、系统监控与性能调优:洞察系统脉搏

1. 实时监控三剑客:

`top` / `htop`: 进程级资源视图(CPU、内存、负载)。

`vmstat 2 5`: 查看进程、内存、swap、IO、CPU 整体状态(2秒间隔,5次)。

`iostat -dx 2`: 磁盘 I/O 详细统计(`%util` > 80% 可能成为瓶颈)。

2. 资源深度分析:

`free -m`: 关注 `available` 内存(包含可回收缓存)。

`df -hT`: 分区使用率与文件系统类型。

`ss -tulnp` / `netstat -tulnp`: 比 `netstat` 更高效的网络连接、监听端口查看。

`dmesg -T | tail` / `journalctl -p err..alert -b`: 系统启动消息与严重错误日志。

3. 性能瓶颈定位思路:

1. CPU: `top` 看 `%us`(用户) / `%sy`(系统) / `%wa`(IO等待)。`%wa` 高通常指向磁盘或网络 IO 瓶颈。

2. 内存: `free` 看 `available`,`vmstat` 看 `si`(swap in)/`so`(swap out),频繁交换严重影响性能。

3. 磁盘 I/O: `iostat` 看 `%util`, `await`(平均等待时间)。结合 `iotop` 定位高 IO 进程。

4. 网络: `iftop` / `nload` 看流量,`ss` / `ping` / `traceroute` / `mtr` 查连接与路由。

4. 深入建议:部署集中式监控

Prometheus + Grafana: 行业标准,强大的指标收集、查询与可视化。

Zabbix: 成熟的企业级方案,功能全面(自动发现、告警、绘图)。

Elastic Stack (ELK): 更擅长日志监控分析,但 Metricbeat 也可收集指标。

三、安全加固:构筑系统防线

1. SSH 安全强化:

修改默认端口 (`Port 22222`)。

禁止 root 登录 (`PermitRootLogin no`)。

强制使用密钥认证 (`PasswordAuthentication no`)。

使用 `Fail2Ban` 或 `DenyHosts` 防暴力破解。

高级: 使用证书认证 (PKI) 或双因子认证 (2FA)。

2. 系统更新自动化:

RHEL/CentOS: `yum-cron` 或 `dnf-automatic`。

Ubuntu/Debian: `unattended-upgrades`。

关键建议: 配置仅安装安全更新,并在测试环境验证后再更新生产环境。

3. SELinux/AppArmor 实践:

理解模式: `Enforcing` (强制), `Permissive` (仅记录), `Disabled` (禁用)。生产环境务必开启 `Enforcing`!

排错: `audit2why` / `audit2allow` 分析 SELinux 拒绝日志并生成策略模块。`aa-logprof` 用于 AppArmor。

4. 入侵检测与审计:

文件完整性: `AIDE` 或 `Tripwire` 建立基准并监控关键文件变更。

系统审计: `auditd` 规则监控用户登录、文件访问、特权命令执行等。

日志集中与分析: 使用 `rsyslog`/`syslog-ng` 转发日志至中央服务器,结合 ELK 或 Graylog 分析。

四、自动化运维:效率与一致性的引擎

1. Shell 脚本:基础但强大

编写健壮脚本:错误检查 (`set -euo pipefail`)、日志记录、参数校验。

示例 (备份):

bash

!/bin/bash

set -euo pipefail

BACKUP_DIR="/backups

SOURCE_DIR="/var/www

TIMESTAMP=$(date +%Y%m%d_%H%M%S)

tar -czf "$BACKUP_DIR/www_backup_$TIMESTAMP.tar.gz" "$SOURCE_DIR" { echo "Backup failed!" >&2; exit 1; }

find "$BACKUP_DIR" -name 'www_backup_.tar.gz' -mtime +30 -delete 清理旧备份

2. 配置管理利器:Ansible

核心理念: Agentless(无需客户端),基于 YAML 剧本 (Playbook),幂等性。

核心应用:

批量部署: 安装软件、配置服务。

配置管理: 确保所有服务器配置一致。

持续交付: 与 CI/CD 集成自动化部署应用。

示例 Playbook (安装 Nginx):

yaml

hosts: webservers

become: yes

tasks:

package:

name: nginx

state: latest

service:

name: nginx

state: started

enabled: yes

firewalld:

service: "{{ item }}

permanent: yes

state: enabled

loop:

3. 深入建议:拥抱基础设施即代码 (IaC)

将服务器配置、网络拓扑、安全策略等全部代码化 (Ansible, Terraform)。

版本控制 (Git),实现可追溯、可回滚、环境一致性。

五、日志管理:从混沌到洞察

1. 核心原则:

集中化: 使用 `rsyslog` 或 `syslog-ng` 将所有服务器日志发送到中央日志服务器。

结构化: 应用程序尽量输出 JSON 格式日志,便于解析。

轮转与清理: `logrotate` 配置按大小/时间切割,删除旧日志。

2. ELK Stack (Elasticsearch, Logstash, Kibana) 实战:

Logstash: 强大的日志收集、过滤、转换管道。

Filebeat: 轻量级日志采集器,替代 Logstash 作为收集端。

Kibana: 强大的日志搜索、分析和可视化仪表盘。

关键建议: 针对高负载场景,引入 Kafka 或 Redis 作为缓冲层。

六、备份与灾难恢复:最后的生命线

1. 3-2-1 黄金法则:

至少 3 份数据副本。

使用 2 种不同介质(如硬盘 + 磁带/云存储)。

1 份异地备份。

2. Linux 备份工具选型:

`tar` / `rsync`: 简单文件/目录备份。`rsync` 支持增量、远程同步。

`btrfs` / `zfs` 快照: 近乎瞬时的文件系统级快照,高效恢复。

`Bacula` / `Amanda`: 企业级网络备份解决方案,功能全面。

云存储: AWS S3, Azure Blob, 阿里云 OSS 等,用于异地归档。

3. 恢复演练:

定期!定期!定期! 重要的事情说三遍。备份的价值完全体现在恢复能力上。模拟灾难场景进行恢复测试。

七、运维哲学:持续学习与最佳实践

版本控制一切: 脚本、配置、文档均纳入 Git 管理。

变更管理: 任何生产环境变更需有记录、有审批、有回滚计划。禁止直接操作生产环境!

文档为王: 详细记录架构、配置、流程、故障处理方案。知识库是团队的核心资产。

拥抱云原生: 容器化 (Docker)、编排 (Kubernetes)、服务网格 (Istio)、不可变基础设施是未来趋势。

关注社区与安全: 订阅发行版安全通告 (如 security-.com),及时修复漏洞。

Linux 运维不仅是命令的堆砌,更是一门融合系统理解、自动化思维、安全意识与流程规范的综合性艺术。随着云计算、容器化、DevOps 的发展,运维的边界在拓展,但核心原则——保障系统的稳定、安全、高效——永恒不变。唯有持续学习、深入实践、善用工具、遵循规范,方能在复杂多变的IT环境中游刃有余,成为真正的系统守护者。从扎实的基础管理开始,逐步构建监控、安全、自动化的运维体系,并时刻谨记备份与演练的重要性,你将在Linux运维的道路上行稳致远。